Thanh Niên đã có cuộc trao đổi với ông Đỗ Ngọc Duy Trác (ảnh), Trưởng phòng nghiệp vụ Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) thuộc Bộ Thông tin - Truyền thông.

|

Cảnh báo toàn cầu

* Ông có thể cho biết lý do mà VNCERT đưa ra cảnh báo này?

- Đầu tháng 7.2008, Dan Kaminsky, Giám đốc Trung tâm Penetration Testing của Hãng bảo mật IOActive, phát hiện ra nguy cơ này và đã có thông báo gửi tới các công ty, tập đoàn lớn, các trung tâm ứng cứu máy tính trên toàn cầu và sau đó một tiểu ban đã được thành lập để giải quyết vấn đề này. Ngày 8.7, Dan đưa sơ bộ những thông tin này lên blog của mình. Ngay khi nắm được thông tin này, VNCERT đánh giá đây là vấn đề nghiêm trọng nên đã có công văn gửi tới hơn 150 công ty hoạt động trong lĩnh vực có liên quan trong nước.

Thực ra lúc đó thông tin về nguy cơ này vẫn chưa có đầy đủ, nhưng thông qua phản ứng của các công ty, doanh nghiệp lớn trên thế giới, VNCERT hiểu đây là vấn đề lớn, cần phải lên tiếng ngay.

Dan Kaminsky cho biết nếu lỗi bảo mật này được công khai có thể khiến gây nên những nguy hiểm nghiêm trọng cho mạng internet toàn cầu, sau đó cho biết sẽ cung cấp đầy đủ thông tin vấn đề này tại hội nghị bảo mật Black Hat dự kiến được tổ chức vào ngày 6.8 tới. Khoảng thời gian từ đầu tháng tới nay là tương đối đầy đủ để các công ty đưa ra bản vá. Tuy nhiên, sau đó một thành viên của một công ty bảo mật đã đưa lên mạng một vài thông tin về lỗi này, ngay lập tức trên internet đã có những mô tả về phương thức tấn công lợi dụng lỗ hổng này và kiểm chứng sau đó cho thấy những mô tả này là chính xác.

Như vậy thông tin chi tiết về cách thức tấn công đã bị công bố sớm hơn nhiều so với dự tính, điều này tạo nên một nguy cơ lớn đối với cộng đồng internet. Vì thời gian quá gấp rút nên VNCERT đã quyết định gửi cảnh báo trên diện rộng để tất cả mọi người có thể nắm được và có biện pháp xử lý.

Hiện giờ theo tập quán thường thấy của tin tặc, khi mà những thông tin đặc tả một điểm yếu được công bố rộng rãi, họ sẽ phát triển công cụ tấn công ngay lập tức. Theo dự đoán của các chuyên gia, trong một thời gian rất gần, có thể một vài ngày tới, sẽ diễn ra những làn sóng tấn công theo phương thức này.

|

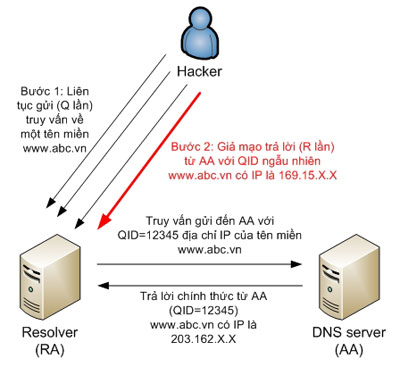

| Sơ đồ kịch bản tấn công của tin tặc - Nguồn: VNCERT |

* Phản hồi từ phía các nhà cung cấp, cá nhân, tổ chức sở hữu máy chủ DNS sau cảnh báo của VNCERT ra sao?

| Theo kỹ sư Võ Đỗ Thắng, Giám đốc Trung tâm đào tạo quản trị và an ninh mạng Athena, giải pháp để bảo vệ người dùng tránh vào những website giả mạo được tạo nên bởi các hacker, đặc biệt là các website có tính năng thanh toán điện tử, chuyển tiền... của các ngành ngân hàng, tài chính là dùng giải pháp xác thực "one times one password" khi truy cập. Với công nghệ "one times one password", password của khách hàng sẽ thay đổi khi mỗi lần truy cập vào hệ thống, và password này chỉ có "server thật" mới có thể biết được. Công nghệ xác thực "one times one password" là công nghệ bảo vệ các website thương mại điện tử tiên tiến hiện nay, trên thế giới đã được nhiều công ty, ngân hàng... sử dụng để bảo vệ khách hàng của mình. Tuy nhiên, công nghệ này ở VN vẫn chưa được phổ biến, do đó khả năng người tiêu dùng vẫn còn bị tấn công là rất cao. Quang Thuần |

* Mức độ nguy hiểm trong trường hợp lỗ hổng này bị lợi dụng ra sao, thưa ông?

- Hacker có thể lợi dụng yếu điểm này để triển khai tấn công quy mô lớn và toàn diện vào các hệ thống DNS, gây tác hại trực tiếp đến người dùng internet. Thông qua việc hướng số lượng lớn người dùng vào một website để phát động tấn công DDOS quy mô lớn vào các hệ thống thông tin bất kỳ. Cách thức tấn công thoạt nhìn có vẻ như đã cũ nhưng trên thực tế chúng được kết hợp theo một cách mới bằng cách lợi dụng một vài lỗi DNS đã biết. Cách thức tấn công rất đơn giản và tin tặc cũng có thể phát triển, phán tán các công cụ tấn công để bất cứ ai cũng có thể tải về để tấn công bất cứ DNS Server nào như chèn các thông tin sai lệch về địa chỉ IP ứng với một tên miền.

Công cụ tấn công tương đối dễ phát triển và khi có công cụ thì khả năng phá hoại cũng rất mạnh nên đây là một nguy cơ rất cao. Điều này cũng giống như ai cũng có thể dễ dàng chế tạo vũ khí và tùy ý sử dụng vũ khí. Do vậy điều này thực sự rất nguy hiểm. Ví dụ một ngân hàng nào đó có dịch vụ trực tuyến, tin tặc đổi địa chỉ IP của ngân hàng đó thành IP của website mà tin tặc đã chuẩn bị sẵn, giao diện giống hệt nhau, không có gì khác biệt. Khi khách hàng truy cập vào website của ngân hàng họ sẽ hoàn toàn không biết vì URL y hệt nhau, khi login vào, họ sẽ mất tài khoản và tiền của họ sẽ bị tin tặc chuyển đi nơi khác... Điều này gây ảnh hưởng rất nghiêm trọng cho các nhà cung cấp và cả khách hàng của họ.

9/10 máy chủ có thể bị tấn công

* Cho đến thời điểm này đã có dấu hiệu nào cho thấy có các cuộc tấn công lợi dụng cách thức này tấn công vào hệ thống máy chủ ở VN hay chưa?

- Hiện tại chưa có dấu hiệu rõ rệt và chúng ta cũng không mong muốn việc tấn công này sẽ xảy ra. Có thể so sánh với việc chúng ta biết trước sẽ có bão và chuẩn bị. Nếu điều này không xảy ra đối với chúng ta thì đó là điều đáng mừng. Tuy nhiên với những cảnh báo được đưa ra trên toàn thế giới thì đây rõ ràng là một nguy cơ ở mức độ toàn cầu. Đây là một thời điểm khá nhạy cảm vì theo thông tin VNCERT nắm được thì đã có công cụ tấn công tự động được phát tán trên internet.

* Khả năng ứng phó của VN đối với vụ việc này ra sao?

- Chúng tôi đã test ngẫu nhiên 10 máy chủ DNS và thấy rằng có tới 9 máy có những đặc điểm có thể tấn công được. Điều đó cho thấy nguy cơ bị tấn công của VN là rất cao. Tuy nhiên nếu chúng ta phòng bị trước thì việc giảm thiểu được nguy cơ rủi ro cũng rất lớn. Theo tôi, đội ngũ IT ở các cơ quan, doanh nghiệp VN hoàn toàn đủ sức để xử lý vấn đề này. VNCERT đã có khuyến cáo tới các ISP, hosting provider, cá nhân, tổ chức sở hữu và quản lý máy chủ DNS nên theo dõi và cập nhật ngay lập tức các bản vá dịch vụ DNS đang sử dụng trên các DNS server; kiểm tra, rà soát và khắc phục khẩn trương các đặc điểm của DNS server mà tin tặc đang lợi dụng để tấn công (không random port, phục vụ nhiều request đồng thời, không kiểm tra phần addition records); áp dụng chức năng hỗ trợ random port của firewall nếu phần mềm DNS đang sử dụng không hỗ trợ, đồng thời tăng cường theo dõi, thống kê, có kế hoạch phản ứng thích hợp khi phát hiện dấu hiệu tấn công và xem xét giảm thời gian lưu giữ tạm thời (TTL) các bản ghi trên cache máy chủ DNS nếu có thể.

Các tổ chức, cá nhân quan tâm có thể tìm hiểu về điểm yếu của DNS, các giải pháp phòng chống và khuyến nghị cần thiết tại địa chỉ http://vncert.gov.vn/canhbao/cbnd/CBND08-003.htm.

* Xin cảm ơn ông!

| Các doanh nghiệp đều cẩn trọng Tối qua, ông Nguyễn Tiến Sỹ, phụ trách truyền thông Hãng hàng không Jetstar Pacific cho biết, ngày 24.7, Jetstar Pacific đã nhận được thông báo của chuyên gia phụ trách an toàn của Jetstar từ Úc khuyến cáo các nhân viên nên cài đặt password cho máy tính của mình khi sử dụng. Jetstar Pacific đã triển khai ngay vấn đề này từ hôm qua 24.7. Ông Lưu Đức Khánh, Tổng giám đốc Ngân hàng TMCP An Bình (ABBank) cũng thông tin ngân hàng đã nhận được cảnh báo khả năng tấn công của tin tặc lợi dụng điểm yếu của hệ thống DNS. Trong thời gian qua, ABBank đã đầu tư nhiều vào hệ thống IT. Đối với giao dịch trực tuyến trên internet đã thực hiện nhưng chưa nhiều. Trước cảnh báo này, ABBank sẽ kiểm tra và thắt chặt hơn những giao dịch có liên quan đến internet. T.Q.H - T.Xuân |

Trường Sơn (thực hiện)

▪ Sao Diêm Vương có thêm "anh em" (24/07/2008)

▪ Virus YM nội trở lại với quảng cáo phim sex hoa hậu (24/07/2008)

▪ 60 tỷ USD năm 2008- doanh thu cao nhất trong lịch sử Microsoft (22/07/2008)

▪ AMD chính thức "tuyên chiến" Intel Atom (22/07/2008)

▪ 'Cuộc chiến' vệ tinh GPS ngoài không gian (19/07/2008)

▪ Thám hiểm thiên văn trên máy tính (18/07/2008)

▪ Hacker tuổi teen New Zealand “cải tà quy chính” (17/07/2008)

▪ Hừng hực chuẩn bị cho ngày... quyết đấu! (15/07/2008)

▪ Cuộc chiến Yahoo - Microsoft: lại thêm "tối hậu thư" (14/07/2008)

▪ Top 10 chương trình chống virus trực tuyến miễn phí (12/07/2008)

Mỹ: Sẽ tiêm mũi 3 vaccine COVID-19 cho người nhiễm HIV

Mỹ: Sẽ tiêm mũi 3 vaccine COVID-19 cho người nhiễm HIV

WHO nhận định không cần thiết tiêm mũi vaccine tăng cường

WHO nhận định không cần thiết tiêm mũi vaccine tăng cường

Đề xuất mô hình sản xuất mới thay thế '3 tại chỗ'

Đề xuất mô hình sản xuất mới thay thế '3 tại chỗ'

Xử lý nghiêm các vi phạm về trái phiếu doanh nghiệp

Xử lý nghiêm các vi phạm về trái phiếu doanh nghiệp

Vị thành niên và bệnh lây truyền qua đường tình dục

Vị thành niên và bệnh lây truyền qua đường tình dục

Dấu hiệu F0 trở nặng tại nhà

Dấu hiệu F0 trở nặng tại nhà

.jpg)